Gain Reputation by Creating a Duplicate of an Existing Report business-logic-errors

Bug này cho phép researcher khi gửi một report bị duplicate thì có thể liên tục gửi report có cùng nội dung để gia tăng điểm reputation (duplicate vẫn có điểm).

Xenoblade Chronicles X: Definitive Edition - Improper Validation of Names Allows Injecting Formatting Tags and Bypassing Profanity Filter business-logic-errors input-validation

Lỗ hổng này ảnh hưởng đến game “Xenoblade Chronicles X: Definitive Edition”. Cụ thể hơn, nó cho phép attacker tạo tên ingame với format đặc biệt (chẳng hạn có màu sắc) mà có kích thước bằng 0 và bypass profanity filter (dùng để lọc các từ tục tĩu).

Tip

Việc bypass feature của game cũng có thể được tính là lỗ hổng bảo mật \(〇_o)/

Total Failure of Password Protection while Extracting Seed Phrase! Increases Attack Surface Area for Scammers business-logic-errors

Tồn tại lỗ hổng cho phép reveal passphrase của MetaMask mà không cần nhập password. Dù cho lỗ hổng này không khai thác được, nó vẫn là rủi ro nếu có lỗ hổng XSS tồn tại.

Bypass “No Links” Restriction in Biography via Protocol-Relative URL (//) business-logic-errors input-validation

Application không cho phép sử dụng links trong biography. Tuy nhiên, attacker vẫn có thể bypass bằng cách sử dụng protocol-relative URL (có // ở đầu) trong một thẻ <a>.

Domain Highlighting on External Link Warning is not Working on Chrome & Microsoft Edge Browsers on Mobile business-logic-errors

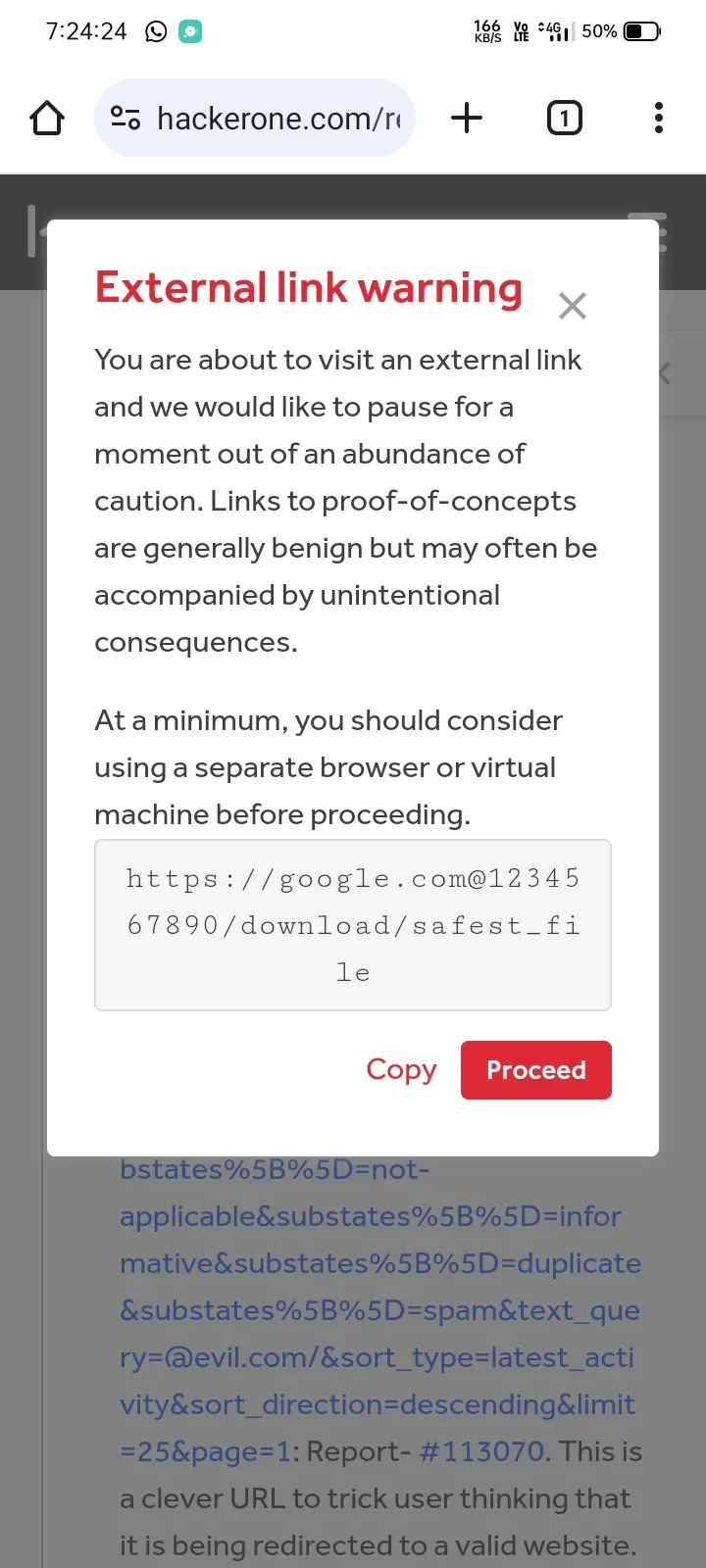

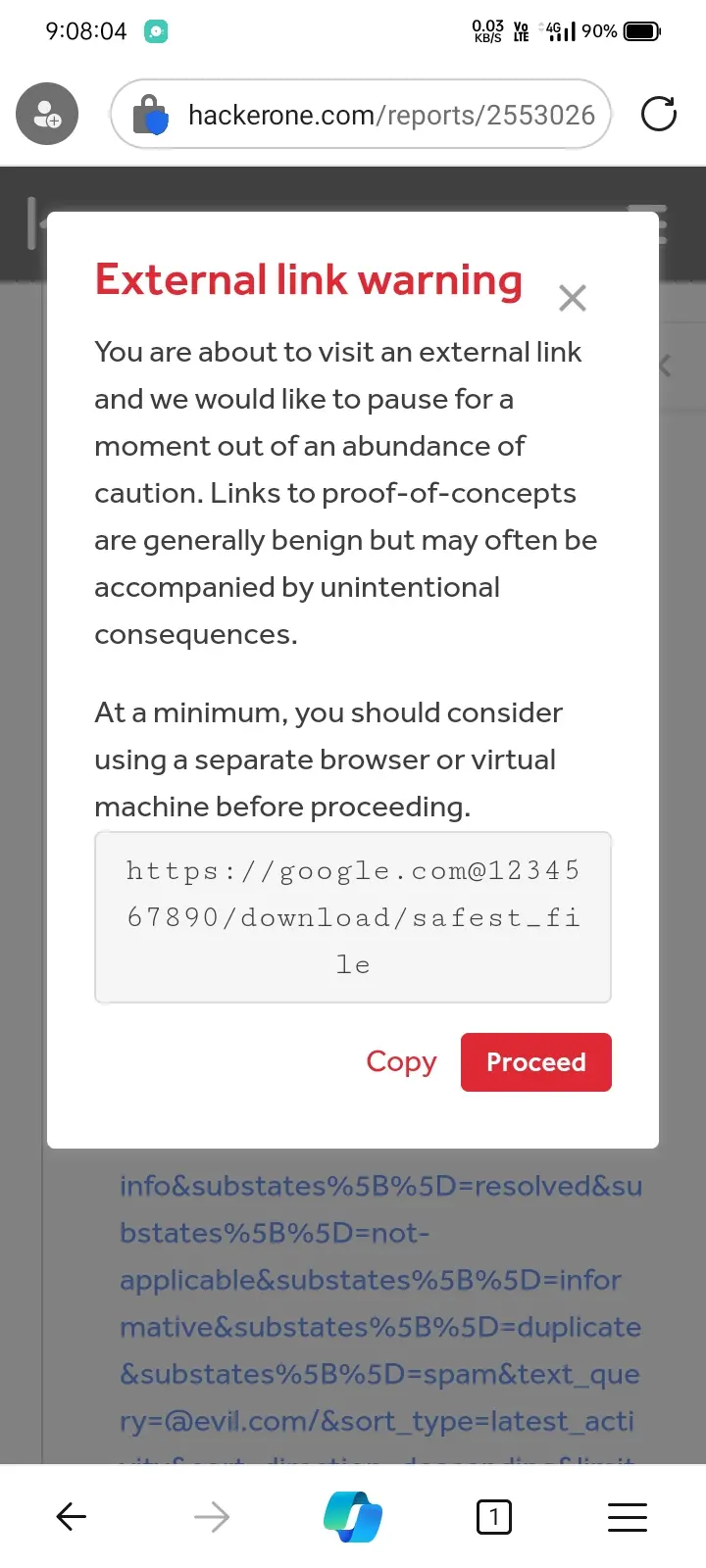

Researcher nhận thấy rằng chức năng highlight URL trong thông báo truy cập vào external website của HackerOne không hoạt động trên trình duyệt Edge và Chrome của mobile. Attacker có thể dẫn dụ họ để bấm vào các malicious link mà trông như legit links chẳng hạn như:

-

https://google.com@1234567890/download/safest_file: browser sẽ tự động chuyển dãy1234567890thành địa chỉ IP73.150.2.210và đây mới là domain thực sự.

Đây được gọi là tấn công [homograph](https://en.wikipedia.org/wiki/IDN_homograph_attack): sử dụng các URL giống với URL thật để đánh lừa - tương tự với typosquatting. -

http://www.hackerone.com/bugs?subject=user&report_id=81070&view=all&substates[]=new&substates[]=triaged&substates[]=needs-more-info&substates[]=resolved&substates[]=not-applicable&substates[]=informative&substates[]=duplicate&substates[]=spam&text_query=@evil.com/&sort_type=latest_activity&sort_direction=descending&limit=25&page=1: victim sẽ bị redirect đếnevil.com(thời điểm tháng 09/2025 thì không còn hoạt động nữa).

Tip

Mặc dù đây là một bug liên quan đến việc bypass tính năng bảo mật nhưng nó vẫn được accepted.

Non-Production API Endpoints for the Glue Service Fail to Log to CloudTrail Resulting in Silent Permission Enumeration business-logic-errors

Khi có được AWS credentials thì thường chúng ta sẽ gọi các API của AWS để kiểm tra quyền. Việc này sẽ tạo ra log ở service CloudTrail. Tuy nhiên, attacker tìm được các non-production API endpoints mà cho phép truy vấn quyền của AWS credentials mà không để lại log. Các endpoints này thuộc Glue service:

aws glue list-jobs --endpoint-url ██████Câu lệnh thông thường sử dụng production API endpoints:

aws glue list-jobsTồn tại report AWS VDP | Report #3022516 - Non-Production API Endpoints for the Forecast Service Fail to Log to CloudTrail Resulting in Silent Permission Enumeration | HackerOne và report AWS VDP | Report #3021451 - Non-Production API Endpoint for the ElastiCache Service Fails to Log to CloudTrail Resulting in Silent Permission Enumeration | HackerOne tương tự nhưng đối với Forecast và ElastiCache services.

Ngoài ra còn có:

- AWS VDP | Report #3014785 - (Part 2) Non-Production API Endpoints for the Datazone Service Fail to Log to CloudTrail Resulting in Silent Permission Enumeration | HackerOne đối với Datazone service

- AWS VDP | Report #3009411 - Non-Production API Endpoints for the DocumentDB Elastic Service Fail to Log to CloudTrail Resulting in Silent Permission Enumeration | HackerOne đối với DocumentDB Elastic service.

- etc

MozillaVPN: Elevation of Privilege via a Logic Vulnerability business-logic-errors privilege-escalation

Liên quan đến một file installer dành cho macOS có thể bị lạm dụng để leo thang đặc quyền. Về cách làm sao để lạm dụng installer nhằm leo quyền thì có thể xem Escalating Privileges via Third-Party Windows Installers | Mandiant | Google Cloud Blog và Deleting Your Way Into SYSTEM: Why Arbitrary File Deletion Vulnerabilities Matter | Mandiant | Google Cloud Blog.

Đây là một bypass của report Mozilla | Report #2261577 - MozillaVPN: Elevation of Privilege via a Race Condition Vulnerability | HackerOne

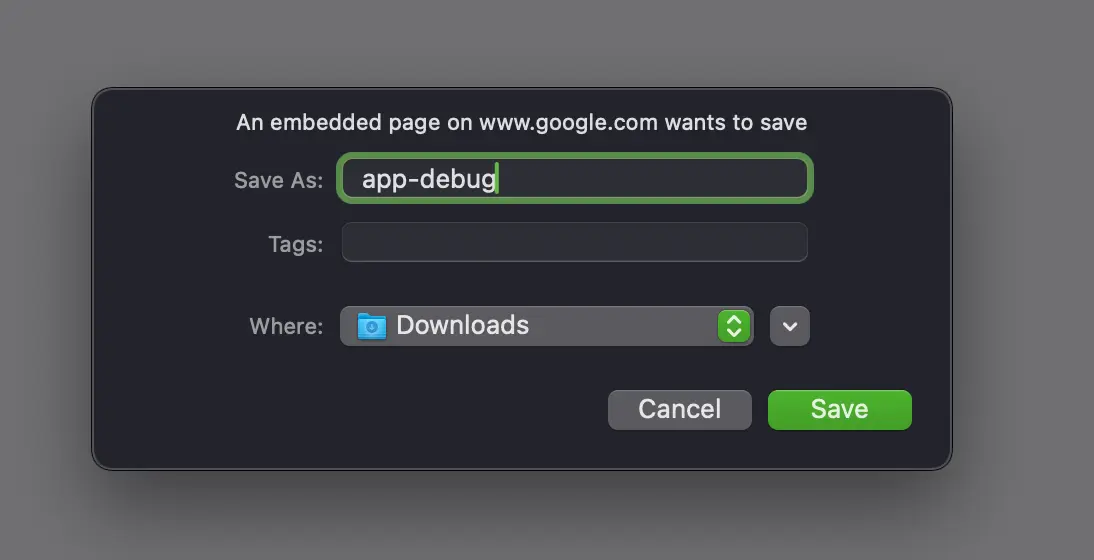

Incorrect Security UI of Files’ Download Source on Brave MacOS business-logic-errors

Khi nhấn nút để download file từ trình duyệt Brave, nó sẽ hiển thị một prompt cho biết source của file sẽ được download. Tuy nhiên, nó lại hiển thị giá trị trong Referer header thay vì origin.

Dẫn đến, attacker có thể embed một iframe có URL với dạng https://www.google.com/url?q=https://attacker.com (nó sẽ redirect đến attacker.com) và khiến cho Referer header có giá trị là www.google.com.

Trong khi đó, expected behaviour là nó sẽ cần phải hiển thị attacker.com.